Documentation d’utilisation OpenSSL, ADCS, Nginx

Guide utilisation OpenSSL

Pour générer une demande de signature de certificat (CSR) avec OpenSSL en utilisant le script donné, suivez les étapes suivantes:

- Enregistrez le script dans un fichier, par exemple

config.

[req]

default_bits= 2048

prompt = no

default_md= sha256

req_extensions= req_ext

distinguished_name= dn

[ dn]

C=FR

L=Angers

O=End Point

CN = guacamole.infra.dom

[ req_ext]

subjectAltName= @alt_names

[ alt_names]

DNS.1 = *.infra.dom

- Ouvrez un terminal ou une invite de commande.

- Exécutez la commande suivante :

sudo openssl genrsa -out cert.key 2048

sudo openssl req -new -key cert.key -out cert.pem -config config

Cette commande crée une nouvelle demande de signature de certificat (CSR) et une nouvelle clé privée. Le -new signifie que nous créons une nouvelle demande PEM, -out cert.pem spécifie le nom du fichier de sortie pour la demande CSR, -new -key rsa:2048 crée une nouvelle clé RSA de 2048 bits, -out cert.key spécifie le nom du fichier de sortie pour la nouvelle clé privée et -config config spécifie le fichier de configuration à utiliser (le script).

- Une fois cette commande exécutée, vous devriez avoir deux nouveaux fichiers :

cert.pemetcert.key. Le fichier PEM est la demande de signature de certificat que vous soumettrez à votre autorité de certification (CA) pour obtenir un certificat signé.

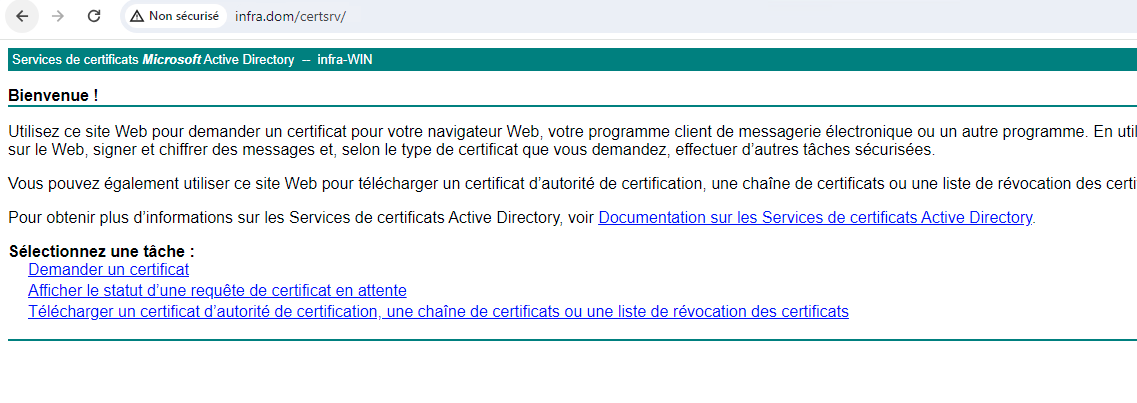

Guide d'utilisation de l'interface web Certsrv sur Windows Server 2019

- Accédez à Certsrv : Ouvrez un navigateur web et accédez à l'interface web de Certsrv en tapant

https://nom_du_serveur/certsrvdans la barre d'adresse. - Authentification : Vous serez invité à entrer vos identifiants de connexion. Entrez le nom d'utilisateur et le mot de passe appropriés, puis cliquez sur "OK".

- Demande de certificat : Cliquez sur "Demander un certificat". Vous aurez la possibilité de demander un certificat d'utilisateur ou un certificat d'ordinateur, selon vos besoins.

- Soumettre la demande : Sélectionnez le type de certificat que vous souhaitez demander, remplissez les informations requises et cliquez sur "Soumettre".

- Installation du certificat : Une fois que votre demande de certificat a été approuvée, vous pouvez installer le certificat en cliquant sur "Installer ce certificat".

- Gestion des certificats : Vous pouvez gérer vos certificats installés en cliquant sur "Voir le statut des certificats" ou "Révoquer un certificat".

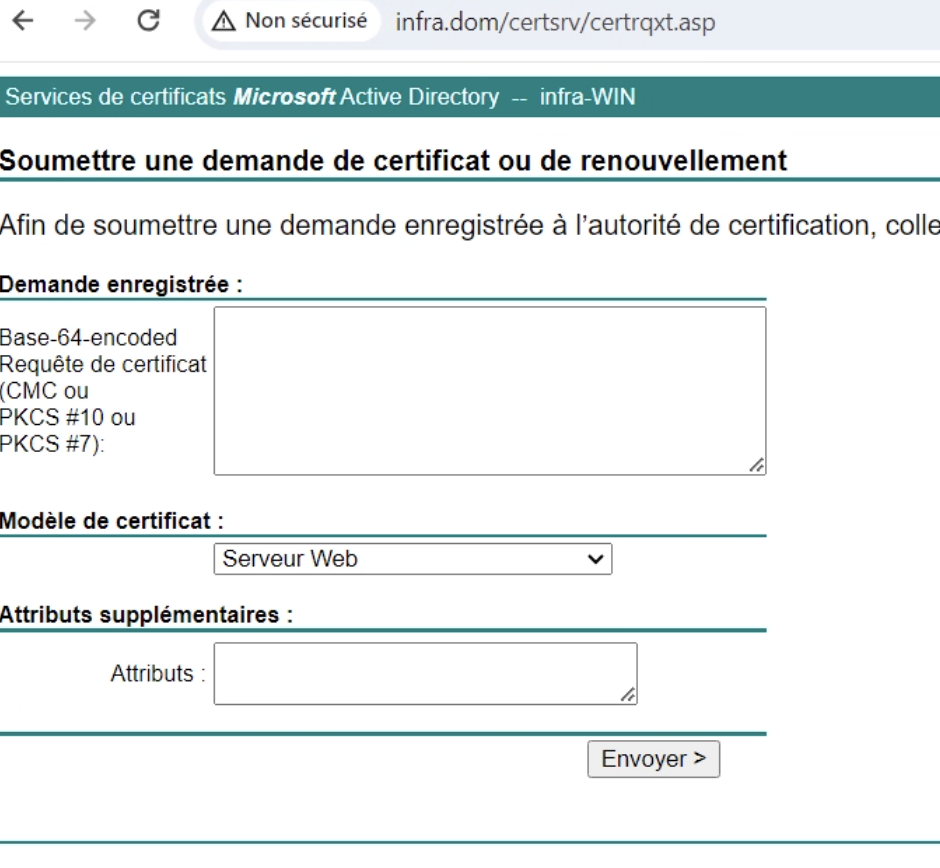

Signature du certificat via CERTSRV

- Ouvrez votre navigateur préféré et accédez à l'adresse de l'interface web de votre autorité de certification. Par exemple, si votre serveur s'appelle "monserveur", l'adresse serait "http://monserveur/certsrv".

- Sur la page d'accueil de l'interface web de l'autorité de certification, cliquez sur "Demander un certificat".

- Sur la page suivante, cliquez sur "demande de certificat avancée".

- Coller le certificat dans “Demande enregistrée”

- Modèle de certificat : Serveur WEB

- Cliquez sur “Envoyer”

- Sélectionnez “Base64”

- Téléchargez le certificat

- Choisissez le type de certificat à émettre, généralement "Web Server", puis cliquez sur "Soumettre".

- Une fois la demande approuvée, vous devriez voir un lien pour télécharger le certificat signé. Cliquez sur "Télécharger le certificat" pour le sauvegarder sur votre ordinateur.

Importer le certificat signé dans Nginx

Il faut ensuite transférer son certificat signé vers le serveur en question. Je l’ai enregistré dans /etc/ssl/certs/cert.cer et j’ai transféré ma clé dans /etc/ssl/private/cert.key . Pour cela, il est possible de le transférer via TFTP. ou alors tout simplement de le copier et l’enregistrer dans unnano au chemin d’accès souhaité.

Exemples de configuration :

server {

listen 80;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

#root /var/www/html;

index index.html index.htm index.nginx-debian.html;

ssl_certificate /etc/ssl/certs/cert.cer;

ssl_certificate_key /etc/ssl/private/cert.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

#ssl_dhparam /etc/nginx/dhparam.pem;

ssl_ciphers ECDHE-RSA-AES256-GCM-SHA512:DHE-RSA-AES256-GCM-SHA512:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-SHA384;

ssl_ecdh_curve secp384r1;

ssl_session_timeout 10m;

ssl_session_cache shared:SSL:10m;

resolver 192.168.42.129 8.8.8.8 valid=300s;

resolver_timeout 5s;

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload";

add_header X-Frame-Options DENY;

add_header X-Content-Type-Options nosniff;

add_header X-XSS-Protection "1; mode=block";

access_log /var/log/nginx/guac_access.log;

error_log /var/log/nginx/guac_error.log;

location / {

proxy_pass <http://zabbix.infra.dom:8080>;

proxy_buffering off;

proxy_http_version 1.1;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection $http_connection;

proxy_cookie_path /guacamole/ /;

}

}

server {: C'est le début d'un bloc serveur. Chaque bloc serveur spécifie la configuration pour un serveur virtuel.listen 80;: Le serveur écoute les connexions sur le port 80, qui est le port standard pour le protocole HTTP.return 301 https://$host$request_uri;: Toutes les requêtes arrivant sur le port 80 sont automatiquement redirigées vers le protocole HTTPS (port 443) en utilisant une redirection permanente (301).}: Fin du bloc serveur.server {: Début d'un nouveau bloc serveur. Cette fois, il s'agit de la configuration pour les connexions HTTPS.listen 443 ssl;: Le serveur écoute les connexions sur le port 443, qui est le port standard pour le protocole HTTPS.ssl_certificate /etc/ssl/certs/cert.cer;etssl_certificate_key /etc/ssl/private/cert.key;: Ces lignes indiquent où se trouvent le certificat SSL et la clé privée à utiliser pour les connexions HTTPS.ssl_protocols TLSv1.2 TLSv1.3;: Les protocoles SSL/TLS à utiliser sont spécifiés ici.ssl_prefer_server_ciphers on;etssl_ciphers ...;: Ces lignes déterminent les algorithmes de chiffrement à utiliser pour les connexions SSL/TLS.ssl_ecdh_curve secp384r1;,ssl_session_timeout 10m;etssl_session_cache shared:SSL:10m;: Ces lignes configurent d'autres aspects de la session SSL.resolver 192.168.42.129 8.8.8.8 valid=300s;etresolver_timeout 5s;: Ces lignes configurent le DNS resolver pour le serveur Nginx.add_header ...;: Ces lignes ajoutent divers en-têtes de sécurité HTTP à toutes les réponses du serveur.access_log /var/log/nginx/guac_access.log;eterror_log /var/log/nginx/guac_error.log;: Ces lignes indiquent où le serveur doit enregistrer les journaux d'accès et d'erreur.location / { ... }: Ce bloc spécifie comment le serveur doit répondre aux requêtes pour différentes URLs. Dans ce cas, toutes les requêtes sont passées à un autre serveur (proxy_pass), avec divers paramètres de proxy spécifiés (zabbix).}: Fin du bloc serveur.

Cette configuration est donc destinée à un serveur Nginx qui redirige tout le trafic HTTP vers HTTPS et transfère toutes les requêtes à un autre serveur spécifié (zabbix).

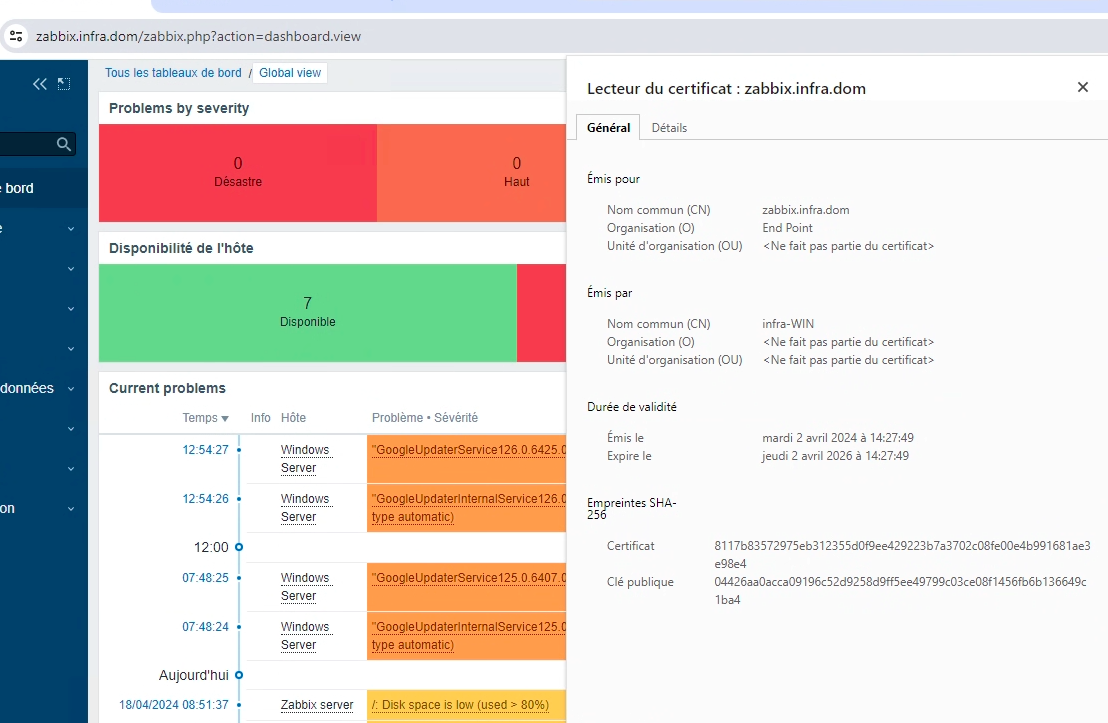

Vérification du bon fonctionnement du certificat :

On peut voir que le certificat a été émis pour zabbix.infra.dom par l’autorité infra-WIN.